Új TOITOIN banki trójai célkeresztjében latin-amerikai vállalkozások

A latin-amerikai (LATAM) régióban működő vállalkozásokat vette célba egy új, Windows alapú banki trójai, a TOITOIN, mely 2023 májusa óta aktív.

A trójai bemutatása

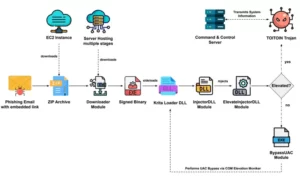

„Ez a kifinomult kampány olyan trójai vírusokkal működik, amelyek több lépcsős fertőzési láncot követnek, és minden lépés során különlegesen megtervezett modulokat használnak,” – mondta Niraj Shivtarkar és Preet Kamal, a Zscaler kutatói, egy múlt héten publikált jelentésben.

Ezek a modulok speciálisan arra lettek tervezve, hogy kártékony tevékenységeket hajtsanak végre, mint például káros kódok beültetése távoli folyamatokba, a felhasználói fiók-ellenőrzés megkerülése COM Elevation Moniker segítségével, és a homokozók detektálásának elkerülése olyan ravasz technikákkal, mint a rendszer újraindítása és a szülőfolyamat ellenőrzése.

A támadás felépítése

A hat lépésből álló terv minden jelét mutatja egy jól megtervezett támadási sorozatnak, kezdve egy csalásra épülő e-maillel, amelyben egy beágyazott link található, ami egy az Amazon EC2 példányon tárolt ZIP archívumra mutat, ezzel elkerülve a domain alapú detekciókat. Az e-mail üzenetek egy számla témájú csalit használnak, hogy rávegyék a gyanútlan címzetteket azok megnyitására, ezáltal aktiválva a fertőzést. A ZIP archívumban egy letöltő alkalmazás található, amely úgy van megtervezve, hogy az LNK fájllal való tartósságot hozzon létre a Windows indító mappájában, és kommunikáljon egy távoli szerverrel, hogy hat következő lépésből álló terhelést hozzon létre MP3 fájlok formájában.

A letöltő szerepe

A letöltő felelős a Batch script létrehozásáért is, ami 10 másodperces késleltetéssel indítja újra a rendszert. Ezt azért teszi, hogy „elkerülje a homokozó detekciót, mivel a kártékony műveletek csak az újraindítás után következnek be”, – mondták a kutatók.

A letöltött terhelések

A letöltött terhelések között található az „icepdfeditor.exe”, egy érvényes, a ZOHO Corporation Private Limited által aláírt bináris, amely futtatáskor egy rosszindulatú DLL-t („ffmpeg.dll”) tölt be, amit Krita Loadernek hívnak. A betöltő, maga részéről, úgy van tervezve, hogy dekódolja a JPG fájlt, amit a többi terheléssel együtt töltött le, és elindít egy másik, az InjectorDLL modulnak nevezett alkalmazást, amely megfordít egy második JPG fájlt, amiből az úgynevezett ElevateInjectorDLL modult hozza létre.

Az InjectorDLL és a TOITOIN

Az InjectorDLL komponens ezt követően továbblép, hogy beinjekciózza az ElevateInjectorDLL-t az „explorer.exe” folyamatba, ezt követően pedig, ha szükséges, elvégzi a felhasználói fiók-ellenőrzés (UAC) megkerülését, hogy növelje a folyamat jogosultságait, és dekódolja, majd beinjekciózza a TOITOIN trójait a „svchost.exe” folyamatba.

„Ez a technika lehetővé teszi a malware számára a rendszerfájlok manipulálását és parancsok végrehajtását fokozott jogosultságokkal, ezzel további kártékony tevékenységeket könnyítve,” – magyarázták a kutatók.

A TOITOIN képességei

A TOITOIN rendelkezik képességekkel a rendszerinformáció összegyűjtésére, valamint adatok begyűjtésére telepített webböngészőkből, mint például a Google Chrome, a Microsoft Edge és az Internet Explorer, a Mozilla Firefox és az Opera. Továbbá, ellenőrzi a Topaz Online Fraud Detection (OFD) jelenlétét, ami egy beépített anti-fraud modul a LATAM régió banki platformjaiban.

Parancs-és-kontroll (C2) szerver

A parancs-és-kontroll (C2) szerver válaszainak

Új TOITOIN banki trójai célkeresztjében latin-amerikai vállalkozások

A latin-amerikai (LATAM) régióban működő vállalkozásokat vette célba egy új, Windows alapú banki trójai, a TOITOIN, mely 2023 májusa óta aktív.

A támadás részletei

A hat lépésből álló terv minden jelét mutatja egy jól megtervezett támadási sorozatnak, kezdve egy csalásra épülő e-maillel, amelyben egy beágyazott link található, ami egy az Amazon EC2 példányon tárolt ZIP archívumra mutat, ezzel elkerülve a domain alapú detekciókat. Az e-mail üzenetek egy számla témájú csalit használnak, hogy rávegyék a gyanútlan címzetteket azok megnyitására, ezáltal aktiválva a fertőzést. A ZIP archívumban egy letöltő alkalmazás található, amely úgy van megtervezve, hogy az LNK fájllal való tartósságot hozzon létre a Windows indító mappájában, és kommunikáljon egy távoli szerverrel, hogy hat következő lépésből álló terhelést hozzon létre MP3 fájlok formájában.

A letöltő felelős a Batch script létrehozásáért is, ami 10 másodperces késleltetéssel indítja újra a rendszert. Ezt azért teszi, hogy „elkerülje a homokozó detekciót, mivel a kártékony műveletek csak az újraindítás után következnek be”, – mondták a kutatók.

A letöltött terhelések között található az „icepdfeditor.exe”, egy érvényes, a ZOHO Corporation Private Limited által aláírt bináris, amely futtatáskor egy rosszindulatú DLL-t („ffmpeg.dll”) tölt be, amit Krita Loadernek hívnak. A betöltő, maga részéről, úgy van tervezve, hogy dekódolja a JPG fájlt, amit a többi terheléssel együtt töltött le, és elindít egy másik, az InjectorDLL modulnak nevezett alkalmazást, amely megfordít egy második JPG fájlt, amiből az úgynevezett ElevateInjectorDLL modult hozza létre.

Az InjectorDLL komponens ezt követően továbblép, hogy beinjekciózza az ElevateInjectorDLL-t az „explorer.exe” folyamatba, ezt követően pedig, ha szükséges, elvégzi a felhasználói fiók-ellenőrzés (UAC) megkerülését, hogy növelje a folyamat jogosultságait, és dekódolja, majd beinjekciózza a TOITOIN trójait a „svchost.exe” folyamatba.

„Ez a technika lehetővé teszi a malware számára a rendszerfájlok manipulálását és parancsok végrehajtását fokozott jogosultságokkal, ezzel további kártékony tevékenységeket könnyítve,” – magyarázták a kutatók.

A TOITOIN képességei

A TOITOIN rendelkezik képességekkel a rendszerinformáció összegyűjtésére, valamint adatok begyűjtésére telepített webböngészőkből, mint például a Google Chrome, a Microsoft Edge és az Internet Explorer, a Mozilla Firefox és az Opera. Továbbá, ellenőrzi a Topaz Online Fraud Detection (OFD) jelenlétét, ami egy beépített anti-fraud modul a LATAM régió banki platformjaiban.

A parancs-és-kontroll (C2) szerver válaszainak természete jelenleg nem ismert, mivel a szerver már nem elérhető.

Új TOITOIN banki trójai célkeresztjében latin-amerikai vállalkozások

A latin-amerikai (LATAM) régióban működő vállalkozásokat vette célba egy új, Windows alapú banki trójai, a TOITOIN, mely 2023 májusa óta aktív.

TOITOIN terjesztési technikái

A hat lépésből álló terv minden jelét mutatja egy jól megtervezett támadási sorozatnak, kezdve egy csalásra épülő e-maillel, amelyben egy beágyazott link található, ami egy az Amazon EC2 példányon tárolt ZIP archívumra mutat, ezzel elkerülve a domain alapú detekciókat. Az e-mail üzenetek egy számla témájú csalit használnak, hogy rávegyék a gyanútlan címzetteket azok megnyitására, ezáltal aktiválva a fertőzést.

A letöltött terhelések elemzése

A ZIP archívumban egy letöltő alkalmazás található, amely úgy van megtervezve, hogy az LNK fájllal való tartósságot hozzon létre a Windows indító mappájában, és kommunikáljon egy távoli szerverrel, hogy hat következő lépésből álló terhelést hozzon létre MP3 fájlok formájában.

A letöltő felelős a Batch script létrehozásáért is, ami 10 másodperces késleltetéssel indítja újra a rendszert. Ezt azért teszi, hogy „elkerülje a homokozó detekciót, mivel a kártékony műveletek csak az újraindítás után következnek be”, – mondták a kutatók.

A letöltött terhelések között található az „icepdfeditor.exe”, egy érvényes, a ZOHO Corporation Private Limited által aláírt bináris, amely futtatáskor egy rosszindulatú DLL-t („ffmpeg.dll”) tölt be, amit Krita Loadernek hívnak. A betöltő, maga részéről, úgy van tervezve, hogy dekódolja a JPG fájlt, amit a többi terheléssel együtt töltött le, és elindít egy másik, az InjectorDLL modulnak nevezett alkalmazást, amely megfordít egy második JPG fájlt, amiből az úgynevezett ElevateInjectorDLL modult hozza létre.

Az InjectorDLL komponens ezt követően továbblép, hogy beinjekciózza az ElevateInjectorDLL-t az „explorer.exe” folyamatba, ezt követően pedig, ha szükséges, elvégzi a felhasználói fiók-ellenőrzés (UAC) megkerülését, hogy növelje a folyamat jogosultságait, és dekódolja, majd beinjekciózza a TOITOIN trójait a „svchost.exe” folyamatba.

„Ez a technika lehetővé teszi a malware számára a rendszerfájlok manipulálását és parancsok végrehajtását fokozott jogosultságokkal, ezzel további kártékony tevékenységeket könnyítve,” – magyarázták a kutatók.

A TOITOIN képességei

A TOITOIN rendelkezik képességekkel a rendszerinformáció összegyűjtésére, valamint adatok begyűjtésére telepített webböngészőkből, mint például a Google Chrome, a Microsoft Edge és az Internet Explorer, a Mozilla Firefox és az Opera. Továbbá, ellenőrzi a Topaz Online Fraud Detection (OFD) jelenlétét, ami egy beépített anti-fraud modul a LATAM régió banki platformjaiban.

Parancs-és-kontroll (C2) szervere„`html

A TOITOIN parancs-és-kontroll (C2) szervere minden kommunikációt HTTP protokollon keresztül bonyolít, és egyedülálló módon képes újragenerálni a kapcsolatot bármilyen hálózati zavar esetén. A kártékony szoftver úgy van kialakítva, hogy a HTTP válaszkódok alapján cselekszik, ahol a „200 OK” kód azt jelenti, hogy a kommunikáció rendben van, a „404 Not Found” kód pedig azt, hogy a szerver offline állapotban van vagy hálózati hiba lépett fel.

Védekezés a TOITOIN ellen

A Zscaler kutatói a következő intézkedéseket javasolják a TOITOIN ellen:

- Fokozott figyelem a gyanús e-mail üzenetekre, különösen azokra, amelyek számlákra vagy fizetésekre vonatkoznak, és linket tartalmaznak.

- A személyes és szervezeti adatokat védő és frissített biztonsági szoftverek használata.

- Regularis szoftverfrissítések és javítócsomagok telepítése.

- Az ismeretlen eredetű alkalmazások letöltésének elkerülése.

- Beépített vagy harmadik fél által szolgáltatott e-mail szűrők használata, hogy kiszűrjék a gyanús és káros üzeneteket.

A Zscaler továbbá felhívja a figyelmet arra, hogy a TOITOIN még mindig aktív és új fejlesztési fázisban van, ezért fontos folyamatosan követni a helyzetet és alkalmazni a legújabb védelmi stratégiákat.

- A teljes jelentés a Zscaler hivatalos blogján olvasható: www.zscaler.com/blogs

- Forrás: www.thehackernews.com